1. 引言

近年来信息技术发展迅速并得到了广泛应用,信息技术的发展极大地方便并丰富了人们的生活,但与此同时信息安全事件也屡出不穷,给经济社会带来了严重影响。根据《2021年中国网络安全报告》 [1],2021年一年内瑞星云安全系统截获网络病毒样本、恶意网址、病毒感染次数总计高达4.41亿次。2021年4月,勒索软件恶意攻击加拿大无线设备制造商的IT系统,导致Sierra在全球各地的生产基地停产 [2]。2022年4月,北美国家哥斯达黎加财政部证实被conti勒索软件攻击,无数敏感数据被盗,窃取纳税人信息引起了公共恐慌 [3]。此一系列网络安全事件给人们生产生活带来了巨大威胁。

为了预防黑客攻击,并降低黑客攻破信息系统带来的安全损失,许多企业倾向于将其业务安全外包给专业的托管安全服务提供商(Managed Security Service Provider,以下简称为MSSP)。据报道,到2025年,托管安全服务市场价值464亿美元 [4]。在实践中,由于信息安全外包行业存在信息泄露风险,将部分信息业务外包给MSSP的情况较为普遍。Cybersecurity insiders的报告显示,91%的企业担心云安全服务商的数据泄露问题,比起外包给MSSP,企业更愿意把核心数据储存在内部 [5]。尤其是近年来大型云安全服务商的数据泄露事故层出不穷,加剧了企业对于云安全的担心。例如,2021年2月,新加坡知名电信公司新电信(Singtel)在其官网发布消息称,由第三方供应商(Accellion)提供的文件共享系统FTA被身份未知的黑客非法攻击,导致数据泄露 [6]。信息泄漏源于业务信息从企业到MSSP的转移,可能发生在检测和分析过程中 [7]。因此,在安全外包实践中,企业往往会选择将部分业务安全外包给MSSP而非全部外包。在实践中,企业通常将其业务分为核心和非核心业务,其中核心业务是为企业创造重大价值的关键部分,对企业绩效、潜在竞争优势和未来增长至关重要 [8]。先前的研究表明,对于IT企业而言,部分外包的成功率高于全部外包或全部自主管理 [9]。

值得注意的是,当部分外包发生时,由于管理主体的增加,企业和MSSP付出的安全努力,即对应管理业务的安全质量,将通过安全外部性相互影响 [10]。安全外部性意味着,为保护或攻击一个主体所付出的努力可能会影响其他主体的安全水平。安全外部性带来的影响可能是积极的或者消极的 [11]。积极的外部性,即正外部性的一个例子是,当企业将部分业务外包给MSSP时,双方将建立合作关系,并相互学习信息安全技术,从而更好地保护其业务。此外,当黑客战略性地选择薄弱目标时,就会产生消极的外部性,即负外部性:在一个攻击目标具有更强有力的安全保护的情况下,黑客可能会将注意力转移到安全级别相对较低的其他目标,我们称之为“攻击转移” [10] [12]。此外,由于企业和MSSP运营性质的不同,企业对MSSP的外部性和MSSP对企业的外部性往往是不对称的。因此,在安全外部性影响下企业应如何制定安全运营策略,值得深入研究。

此外,强制性安全标准也是影响信息安全投资的另一个关键因素。安全标准作为建设信息安全保障体系的重要支撑,是保证企业最低安全投入的重要工具,可以从社会监管机构或行业协会的角度提高信息系统的安全水平。一般而言,安全要求的目的不仅是区别地保护政府、机构和个人拥有的信息资产,而且还保护存储、传输和处理这些信息资产的信息系统。在此基础上,对不同安全要求的信息安全响应进行了区分处理。企业和其他组织的信息安全要求可以单独制定,以更好地保护其自身的信息资产 [13]。

综上所述,信息安全问题已经引起个人和企业的高度重视。为了将安全损失最小化,企业通常需要考虑信息泄露、安全外部性、强制性安全标准三重因素进行信息安全管理方面的投资决策研究。本文考虑了企业的两种部分外包策略,一是将核心业务外包给MSSP,非核心业务由企业内部管理(OC策略),二是将非核心业务外包给MSSP,核心业务由企业内部管理(ONC策略),进而探究了企业在不同环境下的信息安全管理策略,为企业的安全实践提供参考。

2. 文献综述

本文的文献研究主要涉及以下几个领域:信息安全部分外包、安全外部性及强制性安全标准。

目前,对部分外包的研究主要集中在运营管理领域。Grossman (2005) [14] 表明国际外包的程度外取决于供应商国内外市场的厚度、在每个市场搜索的相对成本、定制投入品的相对成本以及每个国家合同环境的性质。Shy和Stenbacka (2005) [15] 调查竞争如何影响生产分包投入的比例并得出结论:外包投入的比例随着竞争的增强而增加。Alvarez和Stenbacka (2007) [16] 运用实物期权方法对企业的最优组织模式进行一般性描述,并得出结论:建立部分外包的最佳阈值是潜在市场不确定性的一个不断增加的函数。然而在信息安全领域,关于部分外包的研究却很少。以往大多数关于信息安全外包的文献认为,企业选择是将其信息安全全部外包给MSSP或采用内部管理策略,而忽略将部分外包作为一种替代战略。然而在实践中,企业通常将其部分安全功能外包,以有效地管理信息安全。企业通常专注于高效利用自己的资源,同时支付MSSP以执行他们不太擅长的功能并避免专有信息被盗 [17] [18]。Cezar等(2014) [19] 将MSSP的功能归类为预防和检测,他们发现预防和检测功能在合同层面上是相互依赖的。Yang等(2020) [20] 研究了当用户外包部分云安全管理时,云服务模型对供应商和用户激励措施的影响。本文与上述研究的不同之处在于,我们将安全外部性作为影响企业和MSSP安全决定的关键因素,并对OC和ONC四种部分外包策略进行了比较。

目前关于安全外部性的研究相对较少。Lee等(2013) [10] 研究了MSSP和企业如何在企业侧外部性和MSSP侧外部性下协调努力以获得更好的安全性,他们提出了一种新的合同,称为多边合同,以解决双重道德风险问题。Zhao等(2014) [21] 将MSSP作为一种风险管理工具,表明服务于多个企业的MSSP可以将安全投资的外部性内化,并降低安全投资的低效率。Wu等(2018) [22] 考虑了竞争和整合环境下两个企业安全投资之间的外部性,并从三个维度对决策进行了比较竞争环境和整合环境之间的差异、正安全外部性和负安全外部性之间的差异以及企业间信息共享之间的差异。Zhang等(2020) [23] 得出结论,如果建立了商业伙伴关系的两家企业外包给同一家MSSP,则两家企业的安全投资在正外部性下更大,反之亦然。Wu等(2022) [24] 考虑了企业之间的信息共享和风险相关性,并发现风险相关性激励企业共享安全知识。

由于安全标准作为一种管理信息安全的策略是最近才发展起来的,因此现有的关于该主题的研究有限。Miller和Tucker (2010) [25] 表明,由于违反通知条例中的安全港规定,采用加密软件会增加公开数据丢失的事件部分原因是由于应保护信息资产的人对其他保护活动的疏忽。随着政府和行业协会对网络安全的高度重视,越来越多的学者致力于研究强制性安全标准对企业信息安全投资的影响。Ghose和Rajan (2006) [26] 考虑了监管信息公开对企业安全投资的经济影响,因此强制性安全公开可以激励企业做出最佳生产决策。Lee等(2016) [27] 研究了强制性安全标准对企业最优安全决策的影响,并得出结论,更高的安全标准不一定导致更高的安全水平。Gao等(2022) [28] 研究表明,严格的强制性标准并不总是对每个企业都有利,即使其信息系统可以得到更好的保护。因此,应从社会最优的角度制定更严格的安全标准。此外,虽然补偿机制可以促使每个企业增加投资,但这种机制可能会损害每个企业。

基于上述文献综述,本文结合强制性安全标准、信息泄露和安全外部性对企业部分安全外包策略进行深入探究,这可以进一步丰富信息安全管理理论,为企业的安全实践提供管理启示。

3. 问题描述

在介绍基本模型之前,表1中收集了将在以下描述中出现的关键符号。

我们考虑一个企业将其核心或非核心业务的安全管理外包给一个MSSP,并面临确定最优信息安全管理策略的问题。本文根据企业经营实践,将企业业务分为核心业务和非核心业务。因此,企业可以选择两种类型的部分外包策略:1) 将核心业务外包给MSSP,非核心业务由企业内部管理(OC策略);2) 将非核心业务外包给MSSP,核心业务由企业内部管理(ONC策略)。无论采用哪种策略,企业或MSSP都需要付出安全努力来提高企业业务的安全质量。我们用

表示相应业务的安全质量,该业务的安全质量可以通过企业或MSSP的安全努力来提高1。安全质量也代表在企业或MSSP的安全努力下,企业的业务能够阻止黑客攻击的概率。其中,

因为

代表的是概率。当企业采用部分外包策略,即OC策略或ONC策略时,核心业务和非核心业务的安全质量由企业和MSSP分开管理。在这两种情况下,企业和MSSP的被攻击概率通过安全外部性关联。例如,当企业采用OC策略时,MSSP在核心业务上的安全努力也会影响企业管理的非核心业务的攻击概率。由于企业和MSSP运营性质的不同,当企业和MSSP建立合作关系时,企业所付出的安全努力对MSSP安全努力的影响可能不同于MSSP安全努力对企业安全努力的影响。因此,我们将企业的安全努力对MSSP的外部性标记为

,并在下面的描述中简称其为“f2m外部性”;同时将MSSP安全努力对企业的外部性标记为

,并在下面的描述中简称其为“m2f外部性”。其中,

(

)可以是正的,也可以是负的 [29]。需要注意的是,当企业采用部分外包策略时,业务本身的安全质量在降低或增加业务被攻击概率方面占主导地位,因此,我们可以得到

。

考虑到安全外部性,当企业采用OC策略时,核心业务和非核心业务被攻击的概率可以分别表示为

和

。同样地,当企业采取ONC策略时,核心业务和非核心业务被攻击的概率可以分别表示为

和

。表2列举了两种策略下不同业务被攻击的概率。

Table 2. Breach probability under two strategies

表2. 两种策略下的攻击概率

安全措施的加强降低了企业被攻击的可能性,但这需要更多的成本。Gartner报告称,大多数最初的安全防护涉及基本的基础设施技术(“阻止坏人进入”技术),比如成本稳定的防火墙和反病毒技术,随后的保护重点转向了“让好人进入”技术,比如身份验证和访问管理。后者通常需要更多的配置和管理投

资 [30] [31]。因此,我们假设企业提高安全质量的努力成本是增加且是凸函数,即

,其中

是企业的单位成本系数。相应的,MSSP的安全努力成本为

[23],其中

为MSSP与企业的单位成本系数之比。由于MSSP在安全保护方面通常比企业更具有成本效益 [32]。因此,我们假设

,随着

下降,MSSP的成本效率更高。

在安全外包行业中,双边退款合同以服务水平协议的形式广泛应用于安全外包行业 [33]。合同(

)指定企业需要支付服务费

给MSSP,一旦企业遭受攻击,MSSP需要赔偿企业

,其中

代表赔偿比例,

和

分别代表核心和非核心业务被黑客攻击带来的损失,其中

永远成立,意味着核心业务比非核心业务更重要,一旦被攻击带来的损失也更大。此外,企业在将业务外包给MSSP时,不仅可能面临黑客攻击的风险,还可能面临由MSSP引起的信息泄露风险。我们用

表示信息泄漏的概率,泄漏损失为

或

,其中

表示信息泄漏造成的损失与黑客攻击造成的损失之比。需要注意的是,在实践中,当安全服务失败不是由客户端故障引起时,许多MSSP会补偿企业,例如Verizon2、BT3和CenturyLink4。因此,我们假设当企业遭受黑客或信息泄漏风险造成的安全损失时,MSSP会对企业进行补偿,而这些都是MSSP侧的失误,也就是说,在信息泄露后,MSSP还需要按照合同规定的补偿比例(

)对企业进行补偿。

3.1. OC策略

我们首先讨论企业采取OC策略时的情景。此时核心业务和非核心业务被攻击的概率可以分别表示为

和

。企业的预期成本包括服务费用、核心和非核心业务的预期安全损失、核心业务信息泄漏造成的损失、MSSP的预期赔偿以及企业对非核心业务的安全努力成本。因此,企业的预期成本可以描述为:

我们可以获得OC策略下企业的预期成本,如下所示:

(1)

另一方面,MSSP的预期收益包括对核心业务施加的安全努力成本、服务费以及核心业务被攻击或核心业务信息被泄露时对企业的预期赔偿。因此,MSSP的预期收益如下:

(2)

我们使用

和

分别代表核心业务的最优安全质量(即MSSP对于核心业务的最优安全努力)和非核心业务的最优安全质量(即企业在非核心业务上的最优安全努力),并确保MSSP能够获得保留效用

。通过将攻击概率代入目标函数(1)和(2)并求导,然后用逆向归纳法求解联立方程,我们可以得到最终的均衡解:当企业采用OC策略时,企业将赔偿比例设置为

,核心业务的最优安全质量为

,非核心业务的最优安全质量为

。

证明:当企业采用OC策略时,使用反向归纳法,在第二阶段MSSP的决策目标是使预期收益最大化,企业的决策目标是使预期成本最小化。MSSP期望收益和企业预期成本对安全质量的一阶导函数分别为:

,求解一阶导方程可以得到MSSP的最优安全努力为

,企业的最优安全努力为

。

接着建立第一阶段的最优目标函数为:

,并分别对

和

求一阶导得:

。联立求解以上两个一阶导公式可以得到

,将

、

和

带入目标函数M中,并对

求一阶导并解得

。将

代入

和

,我们可以解得核心业务和非核心业务最优安全质量分别为

和

。企业的最优预期成本为

。此时,MSSP可获得的服务费为

。

证毕。

从以上均衡解可以发现,在OC策略下,企业不能从MSSP中获得全部的补偿。此外,由于安全外部性的存在,核心业务和非核心业务的最优安全质量是不同的,取决于许多其它安全因素。

当企业采取OC策略时,若核心业务的安全质量受到政府或行业协会设定的强制性安全标准

约束时,我们可以得到引理1。

引理1:

1) 若

,以上基本模型中的最优均衡解不变;

2) 若

,非核心业务的最优安全质量为

,核心业务的最优安全质量为

,企业设置赔偿比例为

,服务费为

。企业的最优期望成本为:

。

证明:当企业采用OC策略时,若

,证明过程与基本模型相同。若

,使用反向归纳法,在第二阶段MSSP负责的核心业务受到强制性安全标准约束,因此可得到

;同时,企业预期成本对安全质量的一阶导为:

,求解一阶导方程可以得到企业的最优安全质量为

。

接着建立第一阶段的最优目标函数为:

,并分别对

和

求一阶导得:

。联立求解以上两个一阶导公式可以得到

,将

、

和

代入目标函数M中,并对

求一阶导并解得

。将

代入

,我们可以解得最优安全质量为

和

。企业的最优预期成本为

,一旦被攻击需付出的赔偿比例为

。

证毕。

从引理1可以发现,当强制性安全标准较高时,企业无需设置赔偿比例即可达到最优决策。

3.2. ONC策略

我们接下来讨论企业采取ONC策略时的情景。在这种情况下,核心业务和非核心业务被攻击的概率可以分别表示为

和

。企业的预期成本包括服务费用、核心和非核心业务的预期安全损失、非核心业务信息泄漏造成的损失、MSSP的预期赔偿以及企业对核心业务的安全努力成本。因此,企业的预期成本可以描述为:

(3)

另一方面,根据ONC策略,MSSP的预期收益如下:

(4)

我们使用

和

分别代表核心业务的最优安全质量(即企业对于核心业务的最优安全努力)和非核心业务的最优安全质量(即MSSP在非核心业务上的最佳安全努力),并确保MSSP能够获得保留效用

。通过将攻击概率代入目标函数(3)和(4)并求导,然后用逆向归纳法求解联立方程,我们可以得到最终的均衡解:当企业采用ONC策略时,企业将赔偿比例设置为

。核心业务的最优安全质量为

,非核心业务的最优安全质量为

。

证明:证明过程可参考3.1节基本模型,在此不过多赘述。

证毕。

当企业采取ONC策略时,若核心业务的安全质量受到政府或行业协会设定的强制性安全标准

约束时,我们可以得到引理2。

引理2:

1) 若

,以上基本模型中的最优解不变;

2) 若

,非核心业务的最优安全质量为

,核心业务的最优安全质量为

,企业设置赔偿比例为

,服务费为

。企业的最优期望成本为

。

证明:证明过程可参考引理1,在此不过多赘述。

此外,为了确保决策变量

,我们得到必要条件

永远成立,此条件确保我们在OC和ONC两种安全策略中可以解得符合实践的最优解。

证毕。

引理2可以发现,在强制性安全需求

约束下采取ONC策略时,不同于OC策略下,企业仍需通过规定赔偿比例来确保MSSP付出的安全努力。

4. 均衡分析

4.1. 不同安全标准下最优策略比较

接着我们对不同水平安全标准下的最优决策进行比较,探究较为严格的安全标准对企业和MSSP最优投资决策行为的影响。

命题1:

1) 当企业采取OC策略时,若MSSP负责的核心业务的安全质量受到较高的强制性安全标准约束(即

时),MSSP赔偿比例变小,即

;而企业负责的非核心业务的安全质量在f2m外部性为正时变大,在f2m外部性为负时变小,即

。

2) 当企业采取ONC策略时,若企业负责的核心业务的安全质量受到较高强制性安全标准约束时(即

时),MSSP的赔偿比例变大,即

;MSSP提供的非核心业务的安全质量也变大,即

。

证明:企业采取OC策略时,对MSSP赔偿比例及非核心业务的安全质量受到安全标准约束前后的解作差得

且

,从而得到

。而企业采取ONC策略时,对MSSP赔偿比例及非核心业务的安全质量受到安全标准约束前后的解作差得

且

。

证毕。

从命题1可以看出:当企业采取ONC策略时,若核心业务的安全质量受到较高的强制性安全标准约束,即使此时非核心业务的安全质量并没有受到约束,其安全质量也会相应提高;然而,当企业选择OC策略时,若核心业务的安全质量受到较高的强制性安全标准约束,非核心业务安全质量有可能会下降。此外,当企业选择OC策略时,核心业务安全质量受到较高的强制性安全标准约束后赔偿比例会降低,因为企业无需再通过规定赔偿比例来确保MSSP付出的安全努力;反之,当企业选择ONC策略时,核心业务安全质量受到强制性安全标准约束后MSSP赔偿比例会升高,因为企业需要规定更高的赔偿比例来确保非核心业务的安全质量。

4.2. 安全外部性的影响

首先我们分析当企业采取OC策略时,安全外部性对企业和MSSP最优决策的影响。

命题2:

当企业采用OC策略时,若MSSP负责的核心业务的安全质量受到较低的强制性安全标准约束时(即

时)核心业务的安全质量随着f2m外部性的增加而先增后减,即

;然而非核心业务的安全质量在负f2m外部性下随着m2f外部性增大而一直增大,而在正f2m外部性下随着m2f外部性增大而一直减小,即

。

证明:企业采取OC策略时,核心业务最优安全质量对

的一阶导为

,非核心业务最优安全质量对

的一阶导为

。通过解

,我们可以得到

。结果可得到,当

时,

;当

时,

。同时,当

时,

;当

时,

。

证毕。

需要注意的是,我们主要关注一方的外部性如何影响另一方的决策,也就是说,我们讨论了f2m (m2f)外部性对MSSP(企业)决策的影响,因为决策者更关心另一方如何影响自己的决策,而不是自己如何影响对方的决策。我们发现,当企业采用OC策略时,在m2f外部性不断增大的情况下,非核心业务的安全质量在负f2m外部性下总是增大,在正f2m外部条件下总是减小,原因如下。对于企业而言,如果其对MSSP的外部性(即f2m外部性)为正,则MSSP有动机减少安全努力以节约成本,因为核心业务的攻击概

率

由MSSP负责。然而,随着m2f外部性的增强,负责非核心业务违约概率

的企业希望MSSP能够改进其安全工作,因为它可以降低

。因此,当f2m外

部性为正时,企业会减少其努力,以促使MSSP增加努力,从而享受到m2f外部性增强的好处,f2m外部性为负时的原因与为正时的原因相似。因此,企业和MSSP双方评估安全外部性的值并做出适当的安全努力至关重要。

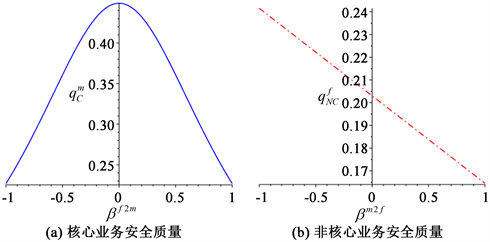

我们可以通过设置参数

得到命题2的结果,如图1所示。

命题3:

当企业采用OC策略时,若MSSP负责的核心业务的安全质量受到较高强制性安全标准约束时(即

时),非核心业务安全质量不受m2f外部性的影响,即

。

Figure 1. Security quality with security externality under OC strategy

图1. OC策略下安全质量随安全外部性的变化

证明:证明过程较直观,在此省略不写。

证毕。

从命题3可看出,由于此时核心业务的安全质量为定值,故企业负责的非核心业务的安全质量不受m2f外部性的影响。

接着我们讨论当企业采取ONC策略时,安全外部性对企业和MSSP最优决策的影响。

命题4:

当企业采用ONC策略时,若企业负责的核心业务的安全质量受到较低的强制性安全标准约束时(即

时)非核心业务的安全质量随着f2m外部性的增加而先增后减,即

;然而核心业务的安全质量在负f2m外部性下随着m2f外部性的增大而增大,在正f2m外部下随着m2f的外部性的增大而减小,即

。

证明:企业采取ONC策略时,非核心业务安全质量对

的一阶导函数为

,核心业务安全质量对

的一阶导函数为

。通过解

,我们可以得到

,从而得到当

时,

;当

时,

。同时可得到,当

时,

;当

时,

。

证毕。

与前面的命题类似,我们关注一方的外部性如何影响另一方的决策,也就是说,我们讨论了f2m (m2f)外部性对MSSP(企业)决策的影响。我们发现,当企业采取ONC策略时,在m2f外部性增强的情况下,核心业务的安全质量在负f2m外部性下总是增大,在正f2m外部条件下总是减小。原因如下。对于企业而言,如果其对MSSP的外部性(即f2m外部性)为正,则MSSP有动机减少安全努力以节省成本,因为非核心业务的攻击概率为

。然而,随着m2f外部性的增强,负责核心业务攻击概率

的企业希望MSSP能够提高其安全努力,因为它可以降低

。因此,当f2m外部性为正时,企业会减少安全努力,以促使MSSP增加努力,从而享受到增大的m2f外部性的好处,这与命题1类似,当f2m外部性为负时的原因与为正时的原因也类似。

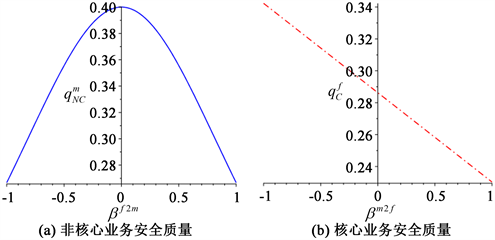

我们可以通过设置参数

得到命题4的结果,如图2所示。

Figure 2. Security quality with security externality under ONC strategy

图2. ONC策略下安全质量随安全外部性的变化

命题5:

当企业采用ONC策略时,若企业负责的核心业务的安全质量受到较高强制性安全标准约束时(即

时),非核心业务安全质量不受f2m外部性的影响,即

。

证明:证明过程较直观,在此省略不写。

证毕。

从命题5可以看出,当强制性安全标准水平较高时,由于此时核心业务的安全质量为一个定值,即等于安全标准,非核心业务的安全质量不受另一方决策主体安全外部性的影响,此结论与命题3类似。

4.3. 企业策略选择

最后我们研究在不同范围的强制性安全标准约束下企业如何针对部分外包策略(OC和ONC策略)做出选择。

当

时,企业采取核心或非核心外包策略时的最优决策如表3所示,代入企业预期成本函数可得企业采取OC和ONC策略下的成本分别为:

和

,我们可据此可以得到命题6。

Table 3. Equilibrium results under lower security standards

表3. 安全标准较低时的最优安全决策

命题6:当强制性安全标准较低(

)时,若信息泄露的可能性较低,企业将采取OC策略,若信息泄露的可能性较高,企业将采取ONC策略,即

,其中

。

证明:通过解

,我们可以得到

。因为

,我们可以得出当

时,

;当

时,

。

证毕。

若强制性安全标准位于中等水平(

)时,企业采取OC策略时企业和MSSP双方的最优安全决策受到强制性安全标准的影响,采取ONC策略时企业和MSSP的最优决策不受安全标准限制。此时企业在OC策略和ONC策略下的最优决策如表4所示。企业在两种策略下的成本分别为:

和

,因此可以得到命题7。

Table 4. Equilibrium results under first medium security standards

表4. 安全标准位于第一种中等水平时的最优安全决策

命题7:当强制性安全标准位于中等水平(

)时,若信息泄露的可能性较低,企业将采取OC策略,若信息泄露的可能性较高,企业将采取ONC策略,即

,其中

。

证明:证明过程可参考命题6,在此不过多赘述。

证毕。

若强制性安全标准位于中等水平(

)时,企业采取OC策略时企业和MSSP的最优决策不受安全标准约束,采取ONC策略时企业和MSSP双方的最优安全决策受到强制性安全标准的影响,此时企业在OC策略和ONC策略下的最优决策如表5所示,采取核心外包和非核心外包策略下的成本分别为:

和

,因此可以得到命题8。

Table 5. Equilibrium results under second medium security standards

表5. 安全标准位于第二种中等水平时的最优安全决策

命题8:当强制性安全标准位于中等水平(

)时,若信息泄露的可能性较低,企业将采取OC策略,若信息泄露的可能性较高,企业将采取ONC策略,即

,其中

。

证明:证明过程可参考命题6,在此不过多赘述。

证毕。

当强制性安全标准较高(

)时,企业采取OC策略和ONC策略时企业和MSSP双方的最优安全决策均会受到强制性安全标准的影响。此时企业在核心外包和非核心外包策略下的最优决策如表6所示。企业采取核心外包和非核心外包策略下的成本分别为:

和

,因此可以得到命题9。

Table 6. Equilibrium results under higher security standards

表6. 安全标准较高时的最优安全决策

命题9:当信息泄露的可能性较低时,企业将采取OC策略,当信息泄露的可能性较高时,企业将采取ONC策略。即

,其中

。

证明:证明过程可参考命题6,在此不过多赘述。

证毕。

从以上几个命题中可看出无论在多高的强制性安全标准约束下,企业总是在信息泄露风险较高时选择ONC策略,在信息泄露风险较低时选择OC策略。

5. 结论与展望

复杂的网络安全环境迫使许多企业将其信息业务外包给MSSP。在实践中,由于信息泄露风险的存在,许多企业选择部分外包策略来抵御黑客的攻击。然而,目前对部分外包策略下的安全外部性的研究非常有限。因此,在前人研究的基础上,我们采用博弈论模型来考察安全外部性在MSSP和企业安全外包激励中的作用,为企业的安全实践提供管理启示。

本文从安全外部性不对称的视角研究了企业和MSSP合作保护核心和非核心业务的情景,并考虑了强制性安全标准的影响,补充了关于安全问题的新结论。我们发现,当强制性安全标准较低时,若企业对MSSP的外部性为负(正),企业付出的安全努力水平总是随着MSSP对企业外部性的增大而增大(减小)。当强制性安全标准较高时,企业或MSSP的最优决策不受另一方外部性的影响。另外,我们发现,当企业采取OC策略时,在较低的强制性安全标准约束下,企业需设定一定的赔偿比例从而得到最低期望成本;然而,在较高的强制性安全标准约束下,企业无需设立赔偿机制即可达到最优决策。此外,无论在多高的强制性安全标准约束下,企业总是在信息泄露风险较高时选择ONC策略,在信息泄露风险较低时选择OC策略。

本文的研究为企业安全外包的策略选择提供了一定的指导依据,但也存在以下局限性:1) 本文从信息安全保护的投资方进行考虑,尚未考虑到黑客行为对企业或者MSSP投资行为的影响,未来可以将策略黑客纳入研究范围。2) 企业可能是风险厌恶的,信息安全参与者风险偏好不同的模型值得研究。

NOTES

1

代表核心或非核心业务,

代表企业或MSSP。

2详情可见:http://www.verizonenterprise.com/terms/us/products/security/。

3详情可见:https://www2.bt.com/static/i/media/pdf/ip_converge_service_schedule.pdf。

4详情可见:http://www.centurylink.com/legal/docs/Managed-Security-Service.pdf。